1. 다음은 Agile 방법론과 관련된 내용이다. 괄호 ( ) 안에 들어갈 용어를 쓰시오.

- ( ① )은/는 스크럼에서 해당 스프린트가 계획된 대로 나아가고 있는지, 정해진 목표를 달성하기 위해 팀 차원의 조정이 필요한지 알 수 있게 하고, 백로그 대비 남아있는 시간을 확인할 수 있는 도구이다.

- ( ② )은/는 Toyota에서 처음 사용한 Agile 프로젝트 관리에 사용되는 시각화 도구로 전체 워크플로를 카드 형태로 나타내고 수행된 활동, 진행 중인 작업 및 보류 중인 활동을 구별할 수 있는 도구이다.

① : 번 다운 차트(Burn Down Chart)

② : 칸반(Kanban) 보드

2. 다음은 UML에 대한 설명이다. 괄호 ( ) 안에 들어갈 용어를 영어 Full-name으로 쓰시오.

- ( ① )은/는 시스템이 제공하고 있는 기능 및 그와 관련된 외부 요소를 사용자의 관점에서 표현하는 다이어그램이다.

- ( ② )은/는 시스템이 어떤 기능을 수행하는지를 객체의 처리 로직이나 조건에 따른 처리의 흐름을 순서대로 표현하는 다이어그램이다.

① : Usecae Diagram

② : Activity Diagram

💡UML 다이어그램 ?

1.구조적 다이어그램 종류

| 클래스 다이어그램 | 클래스와 클래스가 가지는 속성, 클래스 사이 관계를 표현 |

| 객체 다이어그램 | -클래스에 속한 사물(객체)들, 즉 인스턴스를 특정 시점 객체와 객체 사이의 관계로 표현 -럼바우 객체지향 분석 기법에서 객체 모델링에 활용됨 |

| 컴포넌트 다이어그램 | 실제 구현 모듈인 컴포넌트 간 관계나 인터페이스를 표현 |

| 배치 다이어그램 | 결과물, 프로세스, 컴포넌트 등 물리적 요소들의 위치를 표현 |

| 복합체 구조 다이어그램 | 클래스나 컴포넌트가 복합 구조를 갖는 경우 그 내부 구조를 표현 |

| 패키지 다이어그램 | 유스케이스나 클래스 등의 모델 요소들을 그룹화한 패키지들의 관계를 표현 |

2.행위 다이어그램 종류

| 유스케이스 다이어그램 | 사용자의 요구를 분석하는 것으로 기능 모델링 작업에 사용됨 |

| 시퀀스 다이어그램 | 상호 작용하는 시스템이나 객체들이 주고받는 메시지를 표현 |

| 커뮤니케이션 다이어그램 | 동작에 참여하는 객체들이 주고받는 메시지와 객체들 간의 연관 관계를 표현 |

| 상태 다이어그램 | 하나의 객체가 자신이 속한 클래스의 상태 변화 혹은 다른 객체와의 상호 작용에 따라 상태가 어떻게 변화하는지 표현 |

| 활동 다이어그램 | 시스템이 어떤 기능을 수행하는지 객체의 처리 로직이나 조건에 따른 처리의 흐름을 순서에 따라 표현 |

| 상호작용 개요 다이어그램 | 상호작용 다이어그램 간의 제어 흐름을 표현 |

| 타이밍 다이어그램 | 객체 상태 변화와 시간 제약을 명시적으로 표현 |

3. 다음은 인터페이스 동작 상태를 검증하고 모니터링할 수 있는 도구인 인터페이스 구현 검증 도구에 대한 설명이다. 다음에서 설명하는 도구 명칭을 쓰시오.

- ( ① )은/는 서비스 호출, 컴포넌트 재사용 등 다양한 환경을 지원하는 테스트 프레임워크로 각 테스트 대상 분산 환경에 데몬을 사용하여 테스트 대상 프로그램을 통해 테스트를 수행하고, 통합하며 자동화하는 검증 도구이다.

- ( ② )은/는 루비(Ruby) 기반 웹 애플리케이션 테스트 프레임워크로 모든 언어 기반의 웹 애플리케이션 테스트와 브라우저 호환성 테스팅 가능한 도구이다.

① : STAF

② : watir

💡인터페이스 구현 검증 도구?

1.xUnit

-다양한 언어를 지원하는 단위 테스트 프레임워크

-서로 다른 구성 단위를 테스트할 수 있게 해주는 도구

2.STAF

-다양한 환경을 지원하는 테스트 프레임워크

-각 테스트 대상 분산 환경에 데몬을 사용하여 테스트 대상 프로그램을 통해 테스트를 수행하고 통합하며 자동화하는 검증 도구

3.FitNesse

-웹 기반 테스트 케이스 설계, 실행, 결과 확인 등을 지원하는 테스트 프레임워크

-사용자가 테스트 케이스 테이블을 작성하면 빠르고 편하게 자동으로 원하는 값에 대해 테스트 가능

4.Selenium

-다양한 브라우저 및 개발 언어를 지원하는 웹 애플리케이션 테스트 프레임워크

-테스트 스크립트 언어를 학습할 필요 없이 기능 테스트를 만들기 위한 도구를 제공

5.watir

-루비 기반 웹 애플리케이션 테스트 프레임워크

-모든 언어 기반의 웹 애플리케이션 테스트와 브라우저 호환성 테스트 가능

4. 다음은 소프트웨어 개발과 관련된 내용이다. 괄호 안에 들어갈 용어를 쓰시오.

- ( ① )은/는 여러 가지 소프트웨어 구성요소와 그 구성요소가 가진 특성 중에 외부에 드러나는 특성, 그리고 구성요소 간의 관계를 표현하는 시스템의 구조나 구조체이다.

- ( ② )은/는 소프트웨어 설계에서 공통으로 발생하는 문제에 대해 자주 쓰이는 설계 방법을 정리한 것으로 구성요소에는 이름, 문제 및 배경, 솔루션, 사례 등이 있다.

① : 소프트웨어 아키텍쳐(Software Architecture)

② : 디자인 패턴(Design Pattern)

5. 각종 사물에 센서와 통신 기능을 내장하여 무선 통신을 통해 각종 사물을 인터넷에 연결하는 기술인 사물 인터넷에 대한 설명이다. 괄호 안에 들어갈 용어를 쓰시오.

- 최근 사물인터넷(IoT)이 계속 확대되면서 많은 수의 기기가 네트워크와 클라우드 플랫폼 사이에 효율적으로 통신하고

데이터를 이동해야 할 필요성이 커지면서 효율적인 IoT 프로토콜의 중요성이 커지고 있다.

- ( ① )은/는 브로커를 사용한 발행(Publish)/구독(Subscribe) 방식의 경량 메시징을 전송하는 프로토콜로 인터넷을 통해 기기를 연결하는 확장성이 뛰어나고, 안정적인 운영이 가능해서 많은 기업에서 활용하고 있고,

- ( ② )은/는 M2M 노드들 사이에서 이벤트에 대한 송수신을 비동기적으로 전송하는 REST 기반의 프로토콜이자 제약이 있는 장치들을 위한 특수한 인터넷 애플리케이션 프로토콜로 다양한 IoT 산업에서 활용 범위가 넓어지고 있다.

① : MQTT(Message Queuing Telemetry Transport)

② : CoaAP(Constrained Application Protocol)

6. 파일을 소유하고 있는 사용자에게 읽기/실행 권한을 부여하고 그룹에게는 쓰기/실행 권한을 부여하고 그밖의 사용자에게는 읽기 권하는을 파일 b.txt에 부여하는 명령어를 한 줄로 작성하시오. (단, 8진법을 사용하시오.)

chmod 534 b.txt

읽기, 쓰기, 실행

r, w, x

4 2 1

-> 읽기+실행 5

-> 쓰기 +실행 3

-> 읽기 4

7. 다음은 디자인 패턴에 대한 설명이다. 괄호 안에 들어갈 디자인 패턴 유형을 영어로 쓰시오.

• ( ① ) Pattern은 각 클래스 데이터 구조로부터 처리 기능을 분리하여 별도의 클래스를 만들

어 놓고 해당 클래스의 메서드가 각 클래스를 돌아다니며 특정 작업을 수행하도록 만드는 패턴으로, 객체의 구조는 변경하지 않으면서 기능만 따로 추가하거나 확장할 때 사용하는 디자인 패턴이다.

• ( ② ) Pattern은 실행될 기능을 캡슐화함으로써 주어진 여러 기능을 실행할 수 있는 재사용성이 높은 클래스를 설계하는 패턴으로 하나의 추상 클래스에 메서드를 만들어 각 명령이 들어오면 그에 맞는 서브 클래스가 선택되어 실행되는 특징을 갖는 디자인 패턴이다.

• ( ③ ) Pattern은 클래스 설계 관점에서 객체의 정보를 저장할 필요가 있을 때 적용하는 디자인 패턴으로 Undo 기능을 개발할 때 사용하는 디자인 패턴이다.

① : Visitor

② : Command

③ : Memento

8. 다음은 데이터 흐름도에 대한 구성요소에 대한 설명이다. 괄호 안에 들어갈 용어를 쓰시오.

- ( ① ) : 입력된 데이터를 원하는 형태로 변환하여 출력하기 위한 과정으로. DFD에서는 원으로 표시

- ( ② ) : DFD의 구성요소(프로세스, 데이터저장소, 외부 엔티티)들 간의 주고받는 데이터 흐름을 나타내며, DFD에서는 화살표로 표시

- ( ③ ) : 데이터가 저장된 장소이고 평행선으로 표시하며 안에는 데이터 저장소 이름을 넣음.

① : 처리기

② : 데이터흐름

③ : 데이터 저장소

9. 다음이 설명하는 통신 기술은 무엇인가.

• 중심 주파수의 20% 이상의 점유 대역폭을 가지는 신호, 또는 점유 대역폭과 상관없이 500MHz 이상의 대역폭을 갖는 신호와 수 GHz대의 초광대역을 사용하는 초고속의 무선 데이터 전송 기술로서 OFDM 변조 방식 및 직접 시퀀스 확산 스팩트럼 방식 등을 사용

• 평균 10~20m, 최대 100m의 근거리 개인 무선 통신망(WPAN)에서 PC와 주변 기기 및 가전 제품들을 초고속 무선 인터페이스로 연결하거나 벽 투시용 레이더, 고정밀도의 위치 측정, 차량 충돌 방지 장치, 신체 내부 물체 탐지 등 여러 분야에서 활용 가능

UWB

10. ( ) 은/는 스마트폰 이용자가 도난당한 스마트폰의 작동을 웹사이트를 통해 정지할 수 있도록 하는 일종의 자폭 기능으로 스마트폰의 유통, 도난이나 분실을 어느정도 막을 수 있는 기능이다. 원격 잠김 개인 정보 삭제 기능 등이 있으며 단말기의 펌웨어나 운영 체제에 탑재된다.

킬스위치

11. 다음 괄호 안에 들어갈 가장 올바른 용어를 쓰시오.

- ( ① )은/는 데이터의 한 부분으로서 특정 사용자가 관심을 갖는 데이터들을 담은 비교적 작은 규모의 ( ② )이다. 일반적인 데이터베이스 형태를 갖고 있는 다양한 정보를 사용자의 요구 항목에 따라 체계적으로 분석하여 기업의 경영 활동을 돕기 위한 시스템을 말한다. 전체적인 ( ② )에 있는 일부 데이터를 가지고 특정 사용자를 대상으로 한다.

- ( ② )은/는 급증하는 다량의 데이터를 효과적으로 분석하여 정보화하고 이를 여러 계층의 사용자들이 효율적으로 사용할 수 있도록 한 데이터베이스이다. 다양한 원본 데이터베이스로부터 정제되어 추출된 데이터만을 저장, 필요한 인덱스를 생성하고 데이터의 다차원 분석 도구로 분석하여 효율적인 의사결정에 필요한 자료를 얻는다.

① : 데이터 마트

② : 데이터 웨어하우스

12. 인터넷과 같은 분산 환경에서 리소스에 대한 정보와 자원 사이의 관계-의미 정보를 기계(컴퓨터)가 처리할 수 있는 ( ② ) 형태로 표현하고, 이를 자동화된 기계가 처리하도록 하는 지능형 웹은 ( ① )이다. ( ② ) 은/는 실세계에 존재하는 모든 개념과 개념들의 속성, 그리고 개념간의 관계 정보를 컴퓨터가 이해할 수 있도록 서술해 놓은 개념화 명세서이다.

① : 시멘틱 웹

② : 온톨로지

13. 입력 데이터 검증 및 표현 취약점에 해당하며 보안 공격 기법 중 사용자가 자신의 의지와는 무관하게 공격자가 의도한 행위를 특정 웹사이트에 요청하게 하는 공격 기법은 무엇인가?

사이트 간 요청 위조 (CSRF)

| XSS (Cross Site Scripting) |

검증되지 않은 외부 입력 데이터가 포함된 웹 페이지가 전송되는 경우, 사용자가 해당 웹페이지를 열람함으로써 웹 페이지에 포함된 부적절한 스크립트가 실행되는 공격 |

| 사이트 간 요청 위조 (CSRF) |

사용자가 자신의 의지와는 무관하게 공격자가 의도한 행위를 특정 웹사이트에 요청하게 하는 공격 |

| SQL 삽입 (SQL Injection) |

응용 프로그램의 보안 취약점을 이용해서 악의적인 SQL 구문을 삽입, 실행시켜서 데이터베이스(DB)의 접근을 통해 정보를 탈취하거나 조작 등의 행위를 하는 공격 기법 |

14. 소프트웨어 아키텍처 4+1 뷰에서 ( ① )은/는 시스템의 기능적인 요구사항이 어떻게 제공되는지 설명해주는 뷰로 설계자 및 개발자 관점이라고 할 수 있고, ( ② )은/는 시스템의 비기능적인 속성으로서 자원의 효율적인 사용, 병행 실행, 비동기, 이벤트 처리 등을 표현한 뷰로 개발자, 시스템 통합자 관점이라고 할 수 있다. 또한 ( ③ ) 은/는 개발 환경 안ㅇ서 정적인 소프트웨어 모듈의 구성을 보여주는 뷰로 컴포넌트 구조와 의존성을 보여주고 컴포넌트에 관한 부가적인 정보를 정의한다.

① : 논리 뷰

② : 프로세스 뷰

③ : 구현 뷰

| 유스케이스 뷰 | -유스케이스 또는 아키텍처를 도출하고 설계하며 다른 뷰를 검증하는 데 사용되는 뷰 -사용자, 설계자, 개발자, 테스트 관점 |

| 논리 뷰 | -시스템의 기능적인 요구사항이 어떻게 제공되는지 설명해주는 뷰 -설계자, 개발자 관점 |

| 프로세스 뷰 | -시스템의 비기능적인 속성으로서 자원의 효율적인 사용, 병행 실행, 비동기, 이벤트 처리 등을 표현한 뷰 -개발자, 시스템 통합자 관점 |

| 구현 뷰 | -개발 환경 안에서 정적인 소프트웨어 모듈의 구성을 보여주는 뷰 |

| 배포 뷰 | -컴포넌트가 물리적인 아키텍처에 어떻게 배치되는가를 매핑해서 보여주는 뷰 |

15. 다음에서 설명하는 시스템은 무엇인가?

비정상적인 접근의 탐지를 위해 의도적으로 설치해 둔 시스템 - 침입자를 속여 실제 공격당하는 것처럼 보여줌으로써 크래커를 추적하고, 공격기법의 정보를 수집하는 역할을 하는 시스템

허니팟

16. 아래는 상호배제를 해결하기 위한 기법이다. 괄호 안에 들어갈 용어를 쓰시오.

• ( )은/는 멀티프로그래밍 환경에서 공유 자원에 대한 접근을 제한하는 기법이다.

• 한 프로세스(또는 스레드)에서 ( )의 값을 변경하는 동안 다른 프로세스가 동시에 이 값을 변경해서는 안 된다.

• ( )은/는 P, V 연산을 기반으로 구현한다.

세마포어

17. 다음은 IPC 주요 기법에 대한 설명이다. 괄호 안에 공통적으로 들어갈 용어를 쓰시오.

-( )은/는 컴퓨터 네트워크를 경유하는 프로세스 간 통신의 종착점이다.

- OSI7 계층의 애플리케이션 계층(application layer)에 존재하는 네트워크 응용 프로그램들은

데이터를 송수신하기 위해 ( )을/를 거쳐 전송 계층(trasport layer)의 통신망으로 전달함으로써

데이터를 송수신하게 된다.

소켓

18. 안전한 인터페이스를 구현하기 위해서는 보안 기술 적용이 무엇보다도 중요하다. 다음은 인터페이스 보안 구현 방안이다. 괄호 안에 들어갈 용어를 쓰시오.

- 중요 데이터가 보관된 데이터베이스는 암호화를 필수적으로 적용해야 한다. 데이터베이스 암호화 방식 중 ( ① )은/는 암·복호화 모듈이 DB 서버에 설치된 방식으로 DB 서버에 암·복호화, 정책 관리, 키 관리 등의 부하가 발생한다.

- 또한 전송계층(4계층)과 응용계층(7계층) 사이에서 클라이언트와 서버 간의 웹 데이터 암호화(기밀성), 상호 인증 및 전송 시 데이터 무결성을 보장, 443포트를 사용하는 보안 프로토콜인 ( ② )을/를 사용해서 중요 인터페이스 데 이터의 안전한 전송을 수행해야 한다.

① : Plug-in (방식)

② : SSL/TLS (or SSL or TLS)

-- 데이터베이스 암호화 방식 (애플티하)

API 방식 : 애플리케이션

Plugin 방식 : DB

TDE 방식 : DBMS

Hybrid 방식 : API + Plug-in 방식

-- 중요 인터페이스 데이터의 암호화 전송

IPSec : 3계층

SSL/TLS 4계층 7계층

S-HTTP : 웹상

19. 다음은 스니핑 기법에 대한 설명이다. 괄호 안에 들어갈 용어를 쓰시오.

- 스니핑(Sniffing)이란 해킹 기법으로서 네트워크 상에서 자신이 아닌 다른 상대방들의 패킷 교환을 훔쳐보는 것을 의미 한다.

- 스니핑 기법 중 ( ① )은/는 위조된 매체 접근 제어(MAC) 주소를 지속적으로 네트워크로 흘려보내, 스위치 MAC 주소 테이블의 저장 기능을 혼란시켜 더미 허브(Dummy Hub)처럼 작동하게 하여 네트워크 패킷을 스니핑하는 기법이다.

-( ② )은/는 공격자가 특정 호스트의 MAC 주소를 자신의 MAC 주소로 위조한 ARP Reply를 만들어 희생자에 게 지속적으로 전송하여 희생자의 ARP Cache table에 특정 호스트의 MAC 정보를 공격자의 MAC 정보로 변경, 희생 자로부터 특정 호스트로 나가는 패킷을 공격자가 스니핑하는 기법이다.

① : 스위치재밍

② : ARP 스푸핑

-스니핑 : 네트워크상에서 자신이 아닌 다른 상대방들의 패킷 교환을 훔쳐보는 것을 의미

-스위치재밍 : 위조된 매체 접근제어(MAC) 주소를 지속적으로 네트워크로 흘려보내 스위치 MAC 주소 테이블의 저장 기능을 혼란시켜 더미 허브처럼 작동

-ARP 스푸핑 : 공격자가 특정 호스트의 MAC 주소를 자신의 MAC 주소로 위조한 ARP Reply를 만들어 희생자에게 지속적으로 전송

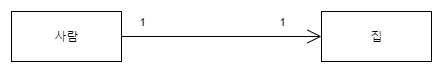

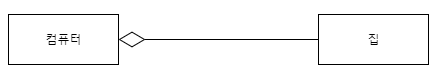

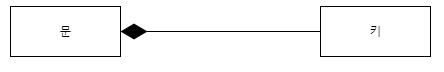

18. 다음은 UML의 관계를 나타내는 그림이다. 해당 그림에 가장 올바른 관계 유형을 쓰시오.

① : 집합관계

② : 실체화관계

1. 연관 관계

2. 집합 관계

3. 포함 관계

4. 일반화 관계

5. 의존 관계

6. 실체화 관계

19. 다음은 악성 프로그램에 대한 설명이다. 괄호 안에 들어갈 용어를 영문으로 쓰시오.

( ① )은/는 한 시스템에서 다른 시스템으로 전파하기 위해서 사람이나 도구의 도움이 필요한 악성 프로그 램이다.

-( ② )은/는 스스로를 복제하여 네트워크 등의 연결을 통하여 전파하는 악성 소프트웨어 컴퓨터 프로그램이다.

-( ③ )은/는 합법적 프로그램 안에 내장된 코드로서 특정한 조건이 만족하였을 때 작동하는 악성 코드이다

① : Virus

② : Worm

③ : LogicBomb

20. 다음은 네트워크 보안 공격이다. 괄호 안에 들어갈 용어를 쓰시오.

-( ① )은/는 TCP 연결 설정을 위한 3-way handshaking과정에서 half-open 연결 시도가 가능하다는 취약성을 이용하는 공격 방식이다.

-( ② )은/는 서버와 클라이언트가 TCP 통신을 하고 있을 때, RST 패킷을 보내고 시퀀스 넘버 등을 조작하여 연결을 가로채는 공격 방식이다.

-( ③ )은/는 IP패킷의 재조합 과정에서 잘못된 Fragment Offset정보로 인해 수신시스템이 문제를 발생하도록 만드는 DoS 공격이다.

① : SYN 플러딩

② : 세션 하이재킹

③ : 티어드롭

21. 다음은 IT 기술에 대한 설명이다. 괄호 안에 들어갈 용어를 쓰시오.

-( ① )은/는 네트워크를 제어부(Control Plane), 데이터 전달부(Data Plane)로 분리하여 네트워크 관리자가 보다 효율적으로 네트워크를 제어, 관리할 수 있는 기술이다. 기존의 라우터, 스위치 등과 같이 하드웨어에 의존하는 네 트워크 체계에서 안정성, 속도, 보안 등을 소프트웨어로 제어, 관리하기 위해 개발되었다.

-( ② )은/는 범용 하드웨어(서버/스토리지/스위치)에 가상화 기술을 적용하여 네트워크 기능을 가상 기능으로 모듈 화하여 필요한 곳에 제공(스위치, 라우터 등)하는 기술이다.

① : SDN

② : NFV

22. 다음은 프로세스 스케줄링 알고리즘에 대한 설명이다. 괄호 안에 들어갈 용어를 영문 약자로 쓰시오.

-( ① )은/는 가장 짧은 시간이 소요되는 프로세스를 먼저 수행하고, 남은 처리 시간이 더 짧다고 판단되는 프로세스가 준비 큐에 생기면 언제라도 프로세스가 선점되는 알고리즘이다.

-( ② )은/는 대기 중인 프로세스 중 현재 응답률(Response Ratio)이 가장 높은 것을 선택하는 방법으로 긴 작업과 짧은 작업 간의 불평등을 완화하여 기아 현상을 방지하는 알고리즘이다.

① : SRT

② : HRN

프로세스 스케줄링 유형

1. 선점형 스케줄링 : 우선순위가 높은 프로세스가 CPU를 점유하는 스케줄링

-라운드로빈 : 프로세스는 같은 크기의 CPU 시간 할당

-SRT : 가장 짧은 시간이 소요되는 프로세스를 먼저 수행

-다단계큐(MLQ, MultiLevelQueue) : 여러 개의 큐를 이용해 상위 단계 작업에 의한 하위 단계 작업이 선점

-다단계피드백큐(MLFQ, MultiLevelFeedbackQueue) : 큐마다 서로 다른 CPU 시간 할당량 부여, FIFO+RR 혼합

2.비선점형 스케줄링 : 한 프로세스가 CPU를 할당받으면 작업 종료 전까지 다른 프로세스는 CPU 점유 불가능

-우선순위 : 프로세스별 우선순위에 따라 CPU 할당

-기한부 : 작업들이 명시된 기한 내에 완료되도록 계획

-FCFS: 프로세스가 대기큐에 도착한 순서에 따라 CPU 할당 = FIFO

-SJF : 가장 짧은 작업부터 수행, 평균 대기시간 최소화, 기아 현상 발생

-HRN : 대기중인 프로세스 중 현재 응답률이 가장 높은 것을 선택. 기아현상 최소화 기법

23. 네트워크 보안 솔루션에 대한 설명이다. 괄호 ( )에 들어갈 용어를 쓰시오.

-( ① )은/는 방화벽(Firewall), 침입 탐지 시스템(IDS), UTM, 가상 사설망 등의 여러 보안 시스템으로부터 발생한 각종 이벤트 및 로그를 통합해서 관리, 분석, 대응하는 전사적 통합 보안 관리 시스템이다.

-( ② )은/는 방화벽, 침입 탐지 시스템, 침입 방지 시스템, VPN, 안티 바이러스, 이메일 필터링 등 다양한 보안 장비의 기능을 하나의 장비로 통합하여 제공하는 시스템이다.

① : ESM (Enterprise Security Management)

② : UTM (Unified Thread Management)

24. 다음은 메모리와 관련이 있는 용어 설명이다. 괄호( ) 안에 들어갈 용어를 쓰시오.

-( ① )은/는 분할된 주기억장치에 프로세스를 할당, 반납 과정에서 사용되지 못하고 낭비되는 기억장치가 발생하는 현상이다.

-( ① )의 종류 중 ( ② ) 은/는 할당된 크기가 프로세스 크기보다 작아서 사용하지 못하는 공간으로 해결 방안으로는 통합, 압축이 있다.

① : 메모리 단편화

② : 외부 단편화

25. 다음은 인터페이스 데이터 암호화 전송에 대한 설명이다. 괄호 ( ) 안에 들어갈 용어를 쓰시오.

-( ① )은/는 전송 계층(4계층)과 응용 계층(7계층) 사이에서 클라이언트와 서버 간의 웹 데이터 암호화(기밀성), 상호 인증 및 전송 시 데이터 무결성을 보장하는 보안 프로토콜로 Https://~ 표시 형식과 443 포트를 이용한다.

-( ② )은/는 웹상에서 네트워크 트래픽을 암호화하는 주요 방법 중 하나로 클라이언트와 서버 간에 전송되는 모든 메시지를 각각 암호화하여 전송한다. ( ② ) 에서 메시지 보호는 HTTP를 사용한 애플리케이션에 대해서만 가능하다.

① : SSL or TLS or SSL/TLS

② : S-HTTP

26. 다음은 프로토콜에 대한 설명이다. 괄호 ( ) 안에 들어갈 프로토콜을 쓰시오.

-( ) 은/는 TCP/IP 네트워크 관리 프로토콜로, 라우터나 허브 등 네트워크 장치로부터 정보를 수집 및 관리하며 정보를 네트워크 관리 시스템에 보내는 데 사용하는 인터넷 표준 프로토콜이다.

-( )은/는 UDP 161번 포트와 UDP 162번 포트를 사용한다.

-SNMP (Simple Network Management Protocol)

SQL 문제 모음

1. SOOJEBI_SYS에게 STUDENT 테이블에 대한 모든 권한을 부여하고 다른 사람에게도 권한을 부여할 수 있는 권한을 부여하는 DCL을 작성하시오.

GRANT ALL ON STUDENT TO SOOJEBI_SYS WITH GRANT OPTION;

-- GRANT 권한 ON 테이블 TO 사용자 [WITH 권한 옵션]

자바 오버라이딩 문제 모음

1.

class Book {

String name = "수험서";

void getPrice(String name) {

System.out.print("name : " + name);

}

}

class Price extends Book {

String price = "10,000원";

void getPrice(String name) {

super.getPrice(name);

System.out.print("price : " + price);

}

}

class Soojebi {

public static void main(String[] args) {

Book b = new Price();

b.getPrice("정보처리기사");

}

}name : 정보처리기사 price : 10,000

2.

class Parent {

int year = 2020;

String name = "Parent";

public Parent(int year, String name) {

this.year=year;

this.name=name;

}

public void show() {

System.out.println(name + " " + year);

}

}

class Child extends Parent {

public Child(int year, String name) {

super(year, name);

}

public void show() {

super.show();

}

}

public class Soojebi {

public static void main(String[] args) {

Child a = new Child(2021, "Soojebi");

a.show();

}

}Soojebi 2021

3.

class Car {

String model;

String color;

int yyyy;

Car(){

this.model="승용차";

this.color="검정";

this.yyyy=2020;

System.out.println("model : "+model);

}

Car(String model, String color, int yyyy) {

this.model=model;

this.color=color;

this.yyyy=yyyy;

System.out.println("model : "+model);

}

}

public class MyClass {

public static void main(String[] args) {

int yyyy=2020;

Car c = new Car("SUV", "흰색", yyyy++);

System.out.println(", year : "+c.yyyy);

}

}model : SUV, year : 2020

단답형

1. 데이터베이스의 트랜잭션에 대해 서술하시오.

데이터베이스 시스템에서 하나의 논리적 기능을 정상적으로 수행하기 위한 작업의 기본 단위

2. 방화벽(Firewall)이 무엇인지 서술하시오.

미리 정의된 보안 규칙을 기반으로 외부로부터 불법 침입과 내부 불법 정보 유출을 방지하고 내/외부 네트워크의 상호 간 영향을 차단하기 위한 보안 시스템이다.

3. 트랜잭션 체크포인트에 대해 서술하시오.

체크포인트는 ROLLBACK을 위한 시점을 지정하는 트랜잭션 제어언어(TCL)이다.

4. 릴리즈 노트에 대해 서술하시오.

릴리즈 노트는 최종 사용자인 고객에게 개발 과정에서 정리된 제품의 릴리즈 정보를 제공하는 문서이다.

5. 테스트 드라이버에 대해 서술하시오.

테스트 드라이버는 상위의 모듈에서 데이터의 입력과 출력을 확인하기 위한 상향식 통합 테스트 수행 시 사용되는 더미 모듈이다.

6. 반정규화에 대해 서술하시오.

시스템의 성능 향상, 개발 및 운영의 편의성 등을 위해 정규화된 데이터 모델을 통합, 중복, 분리하는 과정.

'💻 my code archive > 📝Etc.' 카테고리의 다른 글

| 정보처리기사 신기술 보안 용어 정리 (0) | 2023.04.17 |

|---|---|

| 2023 정보처리기사 실기 대비 자료 정리 (0) | 2023.04.12 |

| 정보처리기사 실기 정리 (2023. 03~) (0) | 2023.03.31 |

| [정보처리기사 실기] 시험 직전 핵심 개념 정리 & 약술형 문제 (0) | 2022.10.12 |

| [정보처리기사 실기] 헷갈리는 개념 요약 정리 part2 (0) | 2022.09.18 |